Когда вы думаете о взломе вашего устройства, вы в основном думаете о том, что очевидно: инфракрасный порт, RFID, Wi-Fi, сетевая безопасность, "бэкдоры" и т. д. Это то, о чем обычно беспокоятся все. Но как насчет Bluetooth? Какие риски он содержит? И есть ли в арсенале "самодельного" хакера какие-либо инструменты для его эксплуатации?

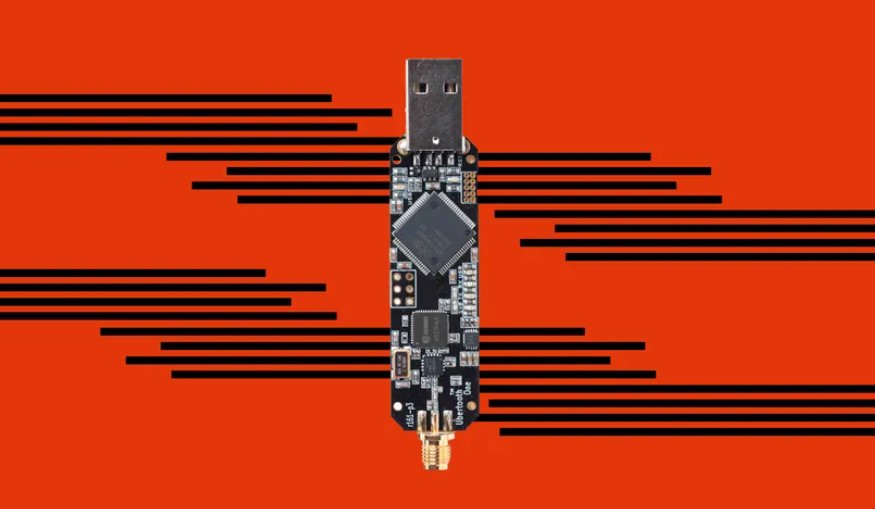

Ответ положительный. Просто посмотрите на Ubertooth One.

Что это?

Ubertooth One — это небольшое USB-устройство с открытым исходным кодом и антенной, которое построено на чипе ARM Cortex-M3 и беспроводном трансивере CC2400. Подключите его к USB-порту вашего компьютера, и вы сможете прослушивать и отслеживать сигналы Bluetooth от ближайших устройств.

Сам Ubertooth — уже довольно старая технология, изначально созданная Майклом Османном из Great Scott Gadgets еще в 2011 году. До этого существовали устройства для мониторинга Bluetooth, но в основном они были дорогими и высокотехнологичными, например, Ellisys Bluetooth Explorer, который стоит примерно столько же, сколько подержанный автомобиль. Эта версия позволяет вам делать то же самое в меньшем и более дешевом пакете — 125 долларов!

На что оно способно?

Ubertooth One был первым доступным сниффером Bluetooth, и он изменил правила игры во многих отношениях. Вы можете настроить его для отслеживания устройств Bluetooth с низким энергопотреблением с помощью Wireshark, Kismet и другого программного обеспечения (включая по крайней мере одну программу, используемую правительством). Но у него есть некоторые серьезные ограничения на то, что он может делать. Он в первую очередь ориентирован на более новый стандарт BLE, вокруг которого, а вовсе не стандарта Bluetooth Classic, за последние несколько лет вращались большинство инноваций в Bluetooth. Однако гаджет особенно хорош в прослушивании Bluetooth Classic, и это ограничивает диапазон того, что он может сделать для старых устройств.

Насколько это опасно?

Хотя Ubertooth One не будет таким полезным, как коммерческий сниффер Bluetooth, вы все равно можете многое сделать с ним или подобным устройством. Существует множество устройств BLE, и очень многие не считают Bluetooth уязвимостью.

Тем не менее, несмотря на то, что устройство является надежным и пользуется широкой поддержкой, с момента его создания в этой области появились инновации. Такие компании, как Adafruit и Nordic Semiconductor, также предлагают дешевые ключи для прослушивания устройств BLE и различных других атак. Вы даже можете использовать режим разработчика телефона Android, чтобы получать журналы Bluetooth, а также компьютеры на базе Linux и macOS. Такие программы, как Wireshark и Bettercap, позволяют извлекать немало информации из устройств Bluetooth. Приложив немного усилий, вы сможете реконструировать такие устройства Bluetooth, как датчики сердечного ритма, мониторы артериального давления, шкафчики Bluetooth и многое другое. Или вы можете просто перенастроить освещение, подключить его к Home Assistant и включить с помощью скрипта Python.

Могу ли я использовать его сам?

А почему нет? Сам проект является зрелым, надежным и очень хорошо документированным для людей, которые хотят пробовать и учиться. Такие программы, как Wireshark, на самом деле довольно просты. Но есть более интуитивно понятные устройства, чем это, для новичка, пытающегося заняться пентестингом и взломом, и гораздо более простые места для старта (например, WiFi Nugget или даже Flipper Zero). И для многих людей телефон Android или ноутбук с Kali Linux подойдут куда лучше.

Почему стрелка курсора мыши расположена под углом 41.4°? Ведь более удобно было бы размещать курсор вертикально, при